Hos cVation har vi længe udnyttet "Infrastructure as Code" (IaC) til at provisionere ressourcer til Azure. Faktisk er det den eneste måde, vi opretter Azure-ressourcer på. Det er dog ikke uhørt, at nogen har lavet det, der kan klassificeres som "Portal Driven Development", hvilket betyder, at en eller flere Azure-ressourcer er blevet oprettet ved hjælp af Azure Portalen.

Infrastruktur som kode (IaC)

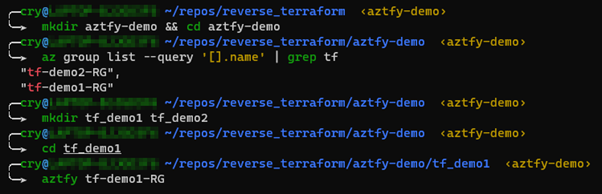

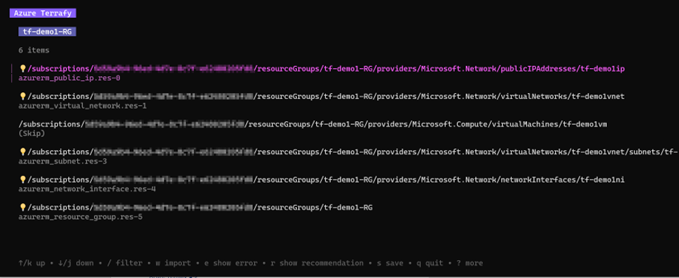

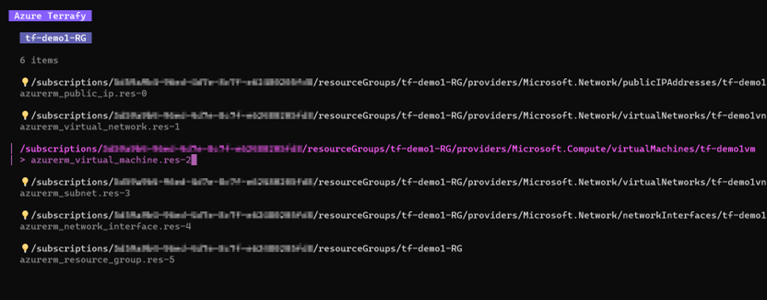

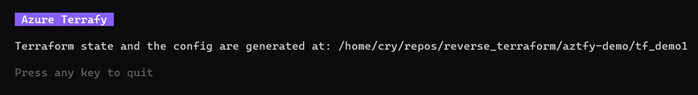

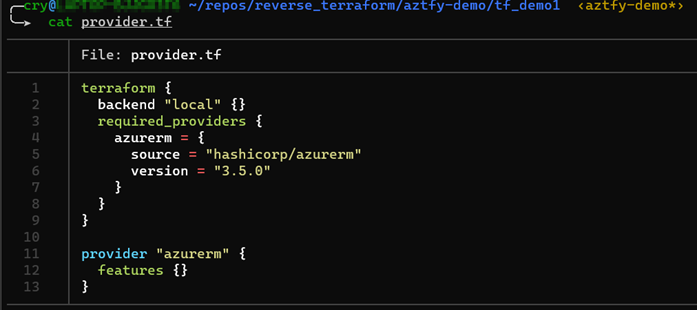

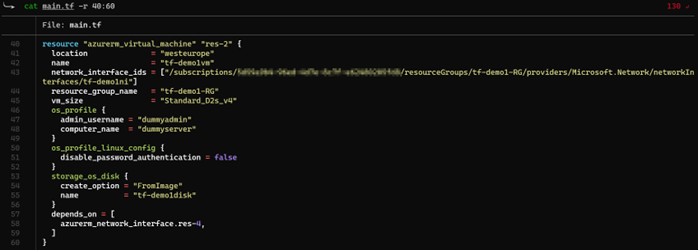

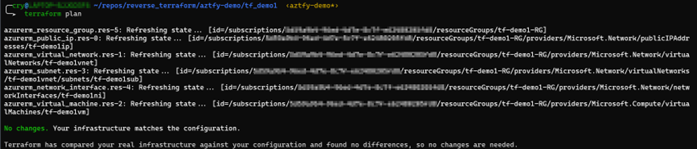

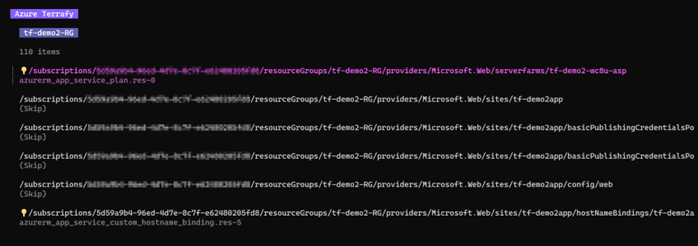

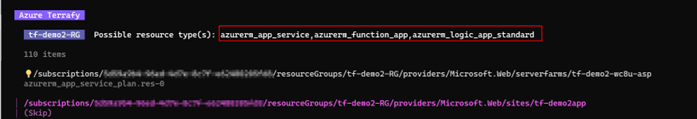

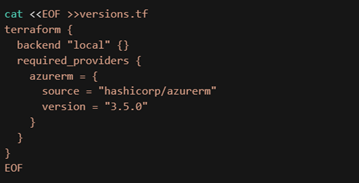

Der er flere tilgængelige værktøjer, når man beslutter sig for at udnytte IaC. Et af de mest populære er "Terraform", som er udviklet og vedligeholdt af HashiCorp. Gennem årene har mange tredjepartsudviklere udvidet mulighederne for, hvad der kan gøres indbygget ved hjælp af Terraform. I dette blogindlæg tester vi to værktøjer, der giver ekstra muligheder for hvad og hvordan Terraform kan anvendes. De to værktøjer er henholdsvis "Azure Terrafy" og "Terraformer".

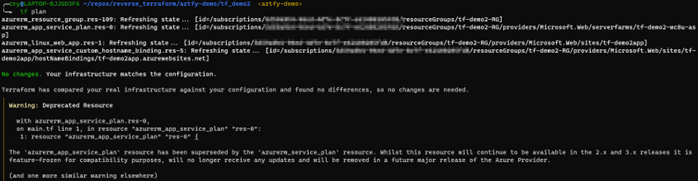

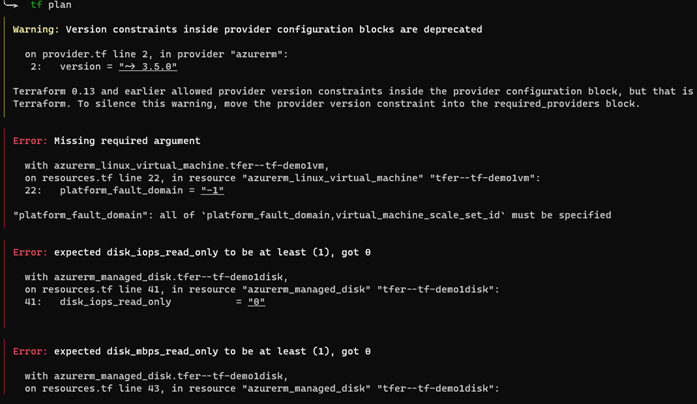

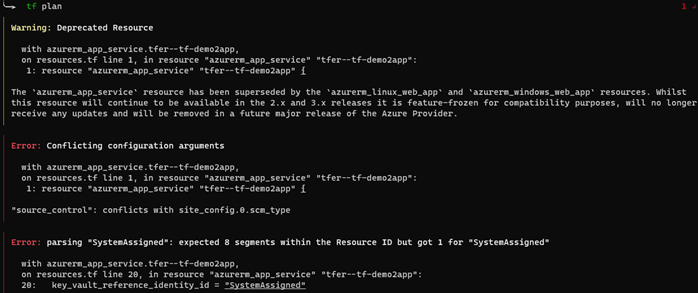

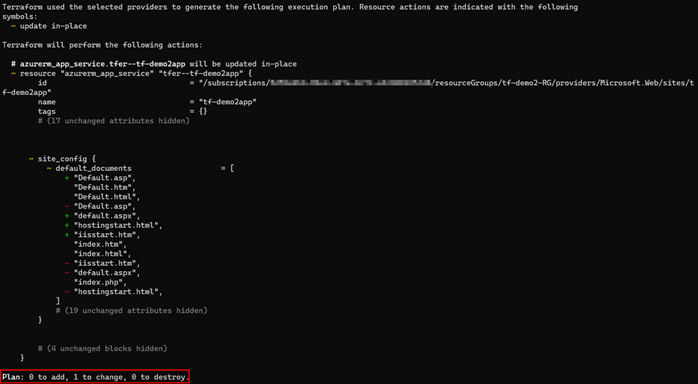

Målet med begge værktøjer er enkelt: Konverter eksisterende infrastruktur til Terraform-kode.

Opsætningen i Azure

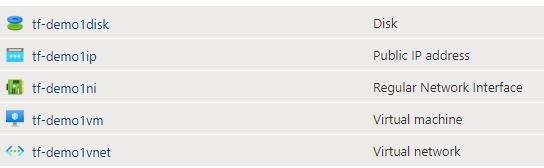

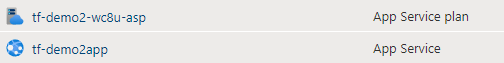

Til testene har jeg oprettet to ressourcegrupper, der indeholder nogle få ressourcer. Ressourcegruppe 1 indeholder følgende: